Protocole BB84

Historique

La cryptographie quantique consiste à utiliser les propriétés de la physique quantique pour établir des protocoles de cryptographie qui permettent d'atteindre des niveaux de sécurité qui sont prouvés ou conjecturés non attingibles en utilisant uniquement des phénomènes classiques (c'est-à-dire non-quantiques). Un exemple important de cryptographie quantique est la distribution quantique de clés, qui permet de distribuer une clé de chiffrement secrète entre deux interlocuteurs distants, tout en assurant la sécurité de la transmission grâce aux lois de la physique quantique et de la théorie de l'information. Cette clé secrète peut ensuite être utilisée dans un algorithme de chiffrement symétrique (technique du masque jetable), afin de chiffrer et déchiffrer des données confidentielles.

Stephen Wiesner a émis pour la première fois, au début des années 1970, l'idée de pouvoir utiliser les phénomènes quantiques dans des applications liées à la sécurité. Dans son article fondateur, il introduit le concept de codage sur des observables conjuguées, et l'illustre par une technique de conception de billets de banques infalsifiables.À la suite de la publication de cet article, Charles H. Bennett et Gilles Brassard proposent en 1984 la première technique de cryptographie quantique proprement dite, qui se fonde sur les observables conjuguées.

En 1990, de façon indépendante du travail de Bennett et Brassard, Artur Ekert, alors doctorant au Wolfson College de l'université d'Oxford, développe une approche de cryptographie quantique différente, fondée sur les corrélations quantiques pouvant exister entre deux photons, un phénomène nommé intrication quantique.

Ces deux protocoles, généralement abrégés en BB84 et E91, sont largement reconnus comme les deux protocoles fondateurs de la cryptographie quantique moderne. La majorité des protocoles actuels ont d'ailleurs été développés en s'inspirant de ceux-ci.

BB84

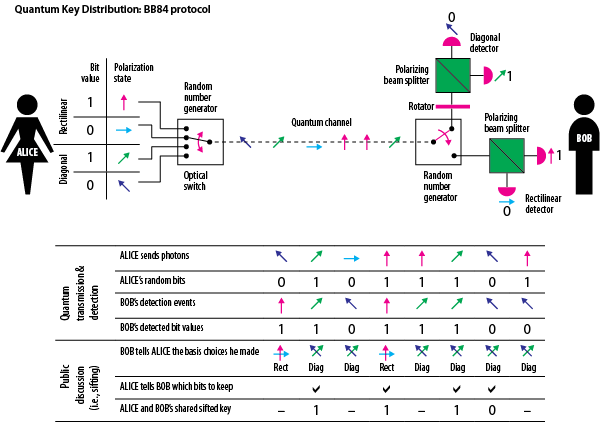

Dans la version la plus simple du protocole BB84, les données sont encodées en utilisant la polarisation des photons, avec les valeurs binaires '0' et '1' représentant deux états de polarisation orthogonaux. Deux bases sont alors utilisées, la base verticale/horizontale et la base diagonale/anti-diagonale:

- La base $\oplus$: les valeurs binaires '0' et '1' correspondent respectivement aux photons portant des polarisations à 0° et 90°.

- La base $\otimes$: les valeurs binaires '0' et '1' correspondent respectivement aux photons portant des polarisations à 45° et 135°.

Le protocole BB84 suit six étapes :

Le protocole BB84 suit six étapes :

1) Alice encode sa séquence de bits en sélectionnant de manière aléatoire la base verticale/horizontale ou la base diagonale/anti-diagonale sans révéler ses choix à personnes. Les photons sont ensuite transmis à Bob via le canal quantique (propagation libre ou fibre optique).

2) Bob reçoit les photons et enregistre les résultats en choisissant de manière aléatoire une des deux bases d'analyse, la séquence de bits correspondante se nomme alors « raw key ».

3) Alice communique à Bob via un canal publique (une communication classique donc) ses choix de bases, mais pas la valeur binaire associée à chaque photon.

4) Bob compare ses choix de bases avec ceux d'Alice et identifie le sous ensemble de bits correspondants aux cas où ils ont tout les deux choisis la même base. Bob communique ensuite à Alice via le canal publique les positions correspondantes dans la séquence, les autres bits sont alors éliminés. La séquence alors obtenue se nomme «sifted key ».

5) Bob transmet ensuite à Alice via le canal publique un sous ensemble de ses résultats. Alice compare cette séquence de bits avec sa propre séquence et réalise alors une analyse d'erreurs.

6) Si le taux d'erreurs (QBER – Quantum Bit Error Rate) est plus faible que 11%, Alice déduit alors qu'il n'y a pas eu d'acte d’espionnage durant la procédure, et que par conséquent la communication à travers le

canal quantique était sécurisée. Alice et Bob se servent alors des bits restant de leur « sifted key », ceux qui n'ont pas été utilisé pour l'analyse d'erreurs, pour composer leur clé d'encryption. Si le QBER est supérieur à 11 %, on abandonne alors la procédure et on recommence le protocole à l'étape 1.

En pratique, il y a de nombreux problèmes liés à ce protocole. Le premier est le fait que le système de détection présente toujours un certain niveau de bruit (dark counts), par conséquent même en l’absence d'espion, les sifted keys d'Alice et de Bob présenteront des différences. Deuxièmement, il n'existe pas de sources de photons uniques parfaites. Les sources de photons actuellement utilisées peuvent générer des pulses contenant un certain nombre moyen de photons, u. Cependant, même si u est égal ou inférieur à 1, il y aura toujours des pulses présentant un nombre de photon supérieur à 1 (statistique poissonniènne dans le cas d'une lumière cohérente émise par une source laser). De telles situations peuvent alors être profitable à un espion qui viendra séparer le pulse en deux, laissera un premier photon se propager jusqu'à Bob, gardera le second, et attendra l'étape de sifting pour mesurer son propre photon avec la bonne base. L'ensemble de ces raisons expliquent pourquoi le seuil de sécurité lors de l'estimation du pourcentage d'erreur est fixé à 11% plutôt qu'à 0%. Pour compenser ces effets indésirables, deux étapes supplémentaires communes à tout les protocoles de cryptographie quantique doivent alors avoir lieu en fin de protocole, ces étapes qui correspondent à des algorithmes classiques sont connues sous les noms de « error correction» et « privacy amplification ».